今天继续给大家介绍渗透测试相关知识,本文主要内容是Python开发Web扫描器实战。

免责声明:

本文所介绍的内容仅做学习交流使用,严禁利用文中技术进行非法行为,否则造成一切严重后果自负!

再次强调:严禁对未授权设备进行渗透测试!

在上文信息收集过程WAF绕过详解中,我们介绍了使用信息收集工具存在的诸多问题。使用他人的信息收集或扫描工具,存在的很大的问题即不可控。例如有些工具不支持修改指纹信息,有些工具不支持设置代理等等,要解决这一问题,最好的方法就是自己写扫描脚本。

接下来,我们就使用Python脚本,来简单的实现针对目标站点路径扫描的功能。在这里,我们需要使用Python爬虫的相关知识,如果您对此还存在困惑,欢迎您先阅读:Python爬虫详解和简单Python爬虫编写——requests包使用初体验,相信您一定会有所收获。

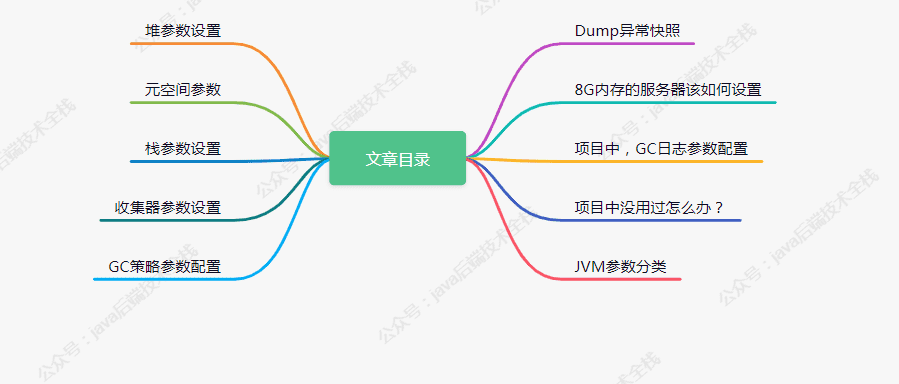

在了解了Python爬虫的简单知识后,我们就需要自行开发扫描脚本了。脚本内容如下所示:

import requests

import timeheaders={

"Accept":"text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.9",

"Accept-Encoding": "gzip, deflate, br",

"Accept-Language": "zh-CN,zh;q=0.9",

"Cache-Control": "max-age=0",

"Connection": "keep-alive",

"Host": "127.0.0.1",

"Sec-Fetch-Dest": "document",

"Sec-Fetch-Mode": "navigate",

"Sec-Fetch-Site": "none",

"Sec-Fetch-User": "?1",

"Upgrade-Insecure-Requests": "1",

"User-Agent": "Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/108.0.0.0 Safari/537.36",

"sec-ch-ua": '"Not?A_Brand";v="8", "Chromium";v="108", "Google Chrome";v="108"',

"sec-ch-ua-mobile": "?0",

"sec-ch-ua-platform": "Windows"

}

with open(r"F:\基本测试工具\御剑后台扫描珍藏版\御剑后台扫描珍藏版\配置文件\PHP.txt","r",encoding="gbk") as fp:dir_list=fp.readlines()

# url="http://127.0.0.1/test.php"

# response=requests.get(url=url,headers=headers)

# print(response.status_code)

for dir in dir_list:base_url = "http://127.0.0.1"url=base_url+dirurl=url.replace('\n','')#使用代理的写法:#response=requests.get(url=url,headers=headers,proxies={"https":"X.X.X.X:X"})response=requests.get(url=url,headers=headers)#延迟写法:#time.sleep(x)if response.status_code <400:print(url,response.status_code)

可以看出,我们使用上述代码,实现了自定义HTTP Header头、配置代理、延迟操作等等。

在上述代码中,在从文件中读取字典后,要尤其注意使用replace()函数,去除每个url最后面的换行符,否则URL请求就会出现问题。

上述代码执行结果如下所示: